02 Feb 2014

采用VPN的PPP协议连接方式,大部分情况下可以在路由器下直接工作。

但部分路由默认设置了严格的防火墙规则,需要对其进行解除限制。

首先登陆路由器,在浏览器里输入路由IP,一般路由的IP地址为192.168.1.1

账号和密码根据说明书介绍输入,一般账号和密码都是admin或者guest

登陆以后,根据路由的型号不同,可以在安全、防火墙、系统服务、转发规则等找到针对

VPN的设置选项。下面列举几个典型路由特例:

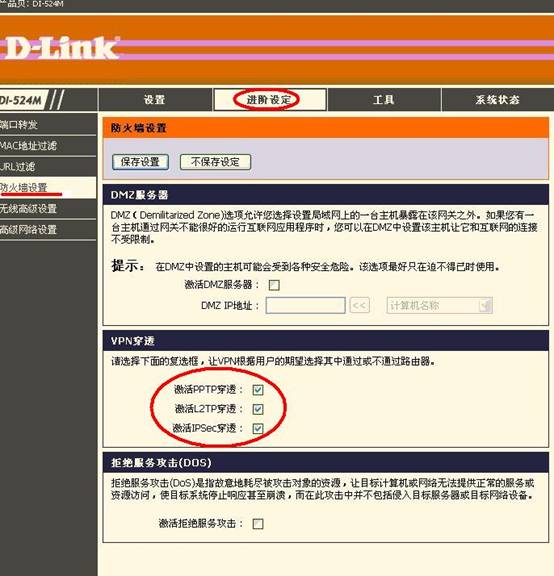

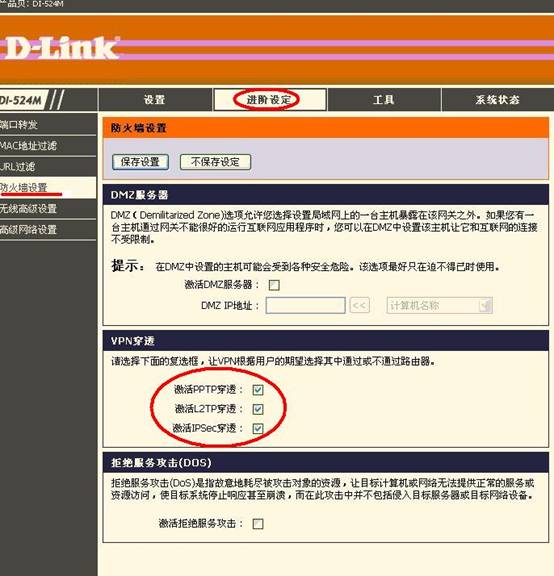

图1:D-LINK路由。在防火墙设置里,进阶设定,VPN穿透勾上PPTP、L2TP、IPSEC保存

后就可以直接使用网桥的公网内网模式。

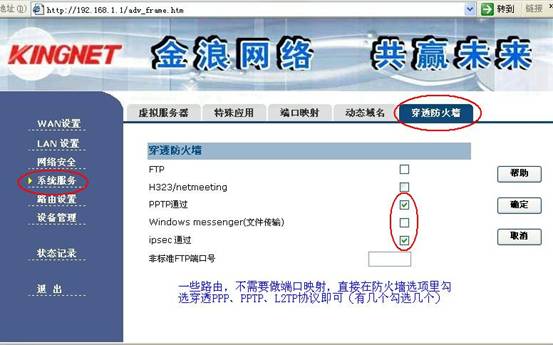

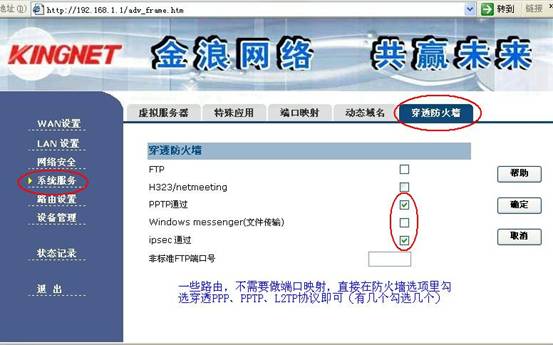

图2:金浪路由。在系统服务里,穿透防火墙勾上PPTP、IPSEC保存后就可以直接使用网桥

的公网模式。

图3:磊科路由。安全管理里,VPN透传,勾上启用PPTP、L2TO、IPSEC并保存生效。

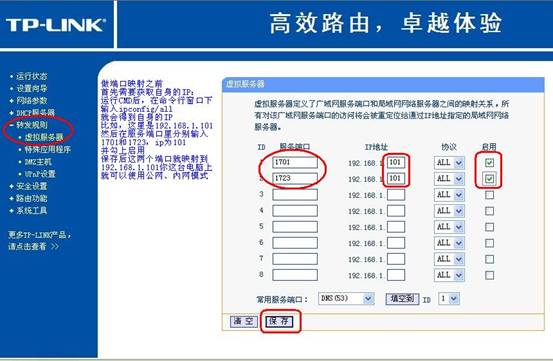

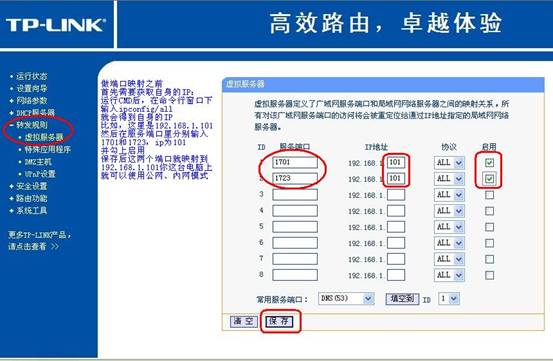

图4:TP-LINK路由。所有路由都可以做端口映射。VPN协议使用的是1701和1723端口,IP地

址。在开始-运行里运行cmd后,输入命令ipconfig/all就可以看到自身IP地址,比如

192.168.1.101

在转发规则里输入这两个端口和对应的自身IP,启用后即可。

25 Nov 2013

- Open google-chrome located in /usr/bin with 'gedit', 'kate' or your favorite text editor.

Code:

gedit /usr/bin/google-chrome

2. Add "--user-data-dir" (without the quotes) at the very end of the file. Mine looks like this:

exec -a "$0" "$HERE/chrome" "$@" --user-data-dir

3. Save, close and run, you're done. Enjoy your favorite browser.

02 Nov 2013

获取用户IP地址的三个属性的区别(HTTPXFORWARDEDFOR,HTTPVIA,REMOTE_ADDR)

一、没有使用代理服务器的情况:

REMOTEADDR = 您的 IP

HTTPVIA = 没数值或不显示

HTTPXFORWARDED_FOR = 没数值或不显示

二、使用透明代理服务器的情况:Transparent Proxies

REMOTEADDR = 最后一个代理服务器 IP

HTTPVIA = 代理服务器 IP

HTTPXFORWARDED_FOR = 您的真实 IP ,经过多个代理服务器时,这个值类似如下:203.98.182.163, 203.98.182.163, 203.129.72.215。

这类代理服务器还是将您的信息转发给您的访问对象,无法达到隐藏真实身份的目的。

三、使用普通匿名代理服务器的情况:Anonymous Proxies

REMOTEADDR = 最后一个代理服务器 IP

HTTPVIA = 代理服务器 IP

HTTPXFORWARDED_FOR = 代理服务器 IP ,经过多个代理服务器时,这个值类似如下:203.98.182.163, 203.98.182.163, 203.129.72.215。

隐藏了您的真实IP,但是向访问对象透露了您是使用代理服务器访问他们的。

四、使用欺骗性代理服务器的情况:Distorting Proxies

REMOTEADDR = 代理服务器 IP

HTTPVIA = 代理服务器 IP

HTTPXFORWARDED_FOR = 随机的 IP ,经过多个代理服务器时,这个值类似如下:203.98.182.163, 203.98.182.163, 203.129.72.215。

告诉了访问对象您使用了代理服务器,但编造了一个虚假的随机IP代替您的真实IP欺骗它。

五、使用高匿名代理服务器的情况:High Anonymity Proxies (Elite proxies)

REMOTEADDR = 代理服务器 IP

HTTPVIA = 没数值或不显示

HTTPXFORWARDED_FOR = 没数值或不显示 ,经过多个代理服务器时,这个值类似如下:203.98.182.163, 203.98.182.163, 203.129.72.215。

完全用代理服务器的信息替代了您的所有信息,就象您就是完全使用那台代理服务器直接访问对象。

25 Oct 2013

1.点击左上角的苹果图标,选择“系统偏好设置”

2.再选择“网络”

3.之后找到“位置”选项,默认是自动的,在这里我们要新建一个位置。

点击“编辑位置”,再点加号,取一个名称,这里我使用“123”

4.添加完成后点应用。

5.关闭原来的wifi连接,在位置“123”处重新打开wifi,进行连接

6.大功告成,大家看看是不是问题已经解决了?

是的,就是这么简单,赶紧试试吧!

22 Oct 2013

新的防火墙子系统/包过滤引擎Nftables将在 Linux 3.13 中替代有十多年历史的iptables。

iptables/netfilter在2001年加入到2.4内核中。诞生于2008年的NFTables设计替代iptables,它提供了一个更简单的kernel ABI,减少重复代码,改进错误报告,更有效的支持过滤规则。

除了iptables,NFTables还将替代ip6tables、arptables和ebtables。

Linux内核的第一代包过滤机制是ipfwadm(1.2.1内核,1995年),之后是ipchains(1999年),iptables,Nftables是第四代。